Сети VDC #

Сети организации позволяют vApp взаимодействовать друг с другом или с внешними сетями за пределами организации. Вновь созданная организация VDC не имеет доступных сетей. Администратор организации может создавать и управлять сетями организации.

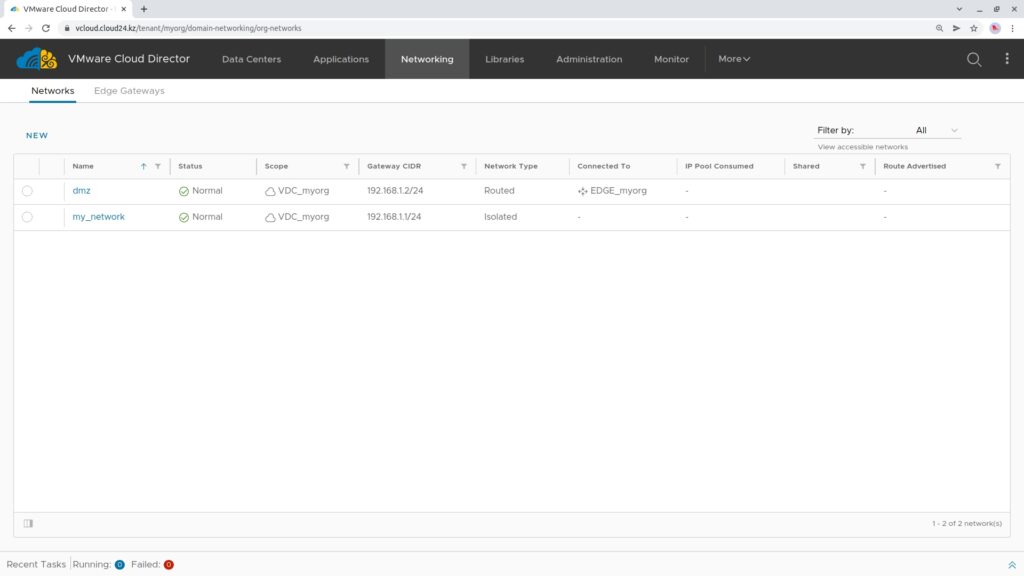

Просмотр доступных сетей организации #

Для просмотра доступных сетей организации на верхней панели навигации щелкните Networking.

В открывшейся вкладке вы увидите список доступных сетей, которые можно фильтровать по различным критериям. Также вы можете добавить сеть организации, редактировать или удалять имеющиеся сети.

Добавление изолированной сети #

Вы можете добавить изолированную сеть организации, которая доступна только этой организации. Эта сеть не обеспечивает подключения к виртуальным машинам за пределами этой организации.

Для создания изолированной сети:

- На верхней панели навигации щелкните Networking.

- В открывшейся вкладке Networks, нажмите New. Откроется окно создания сети организации.

- На странице Scope выберите ЦОД организации.

- На странице Network Type выберите тип сети Isolated.

- На странице General введите имя сети и CIDR шлюза. Используйте формат network_gateway_IP_address/subnet_prefix_length, например 192.167.1.1/24.

- (Необязательно) На странице Static IP Pools добавьте пулы статических IP-адресов для сети, чтобы зарезервировать один или несколько IP-адресов для назначения виртуальным машинам, которым требуются статические IP-адреса.

- (Необязательно) На странице DNS настройте параметры DNS.

- На странице Ready to Complete нажмите Finish

Добавление маршрутизируемой сети #

Для управления доступом к внешней сети вы можете добавить маршрутизируемую сеть организации. Администраторы организации могут настроить преобразование сетевых адресов (NAT) и параметры брандмауэра, чтобы сделать определенные виртуальные машины доступными из внешней сети.

Вы можете добавить сочетание изолированных и маршрутизируемых корпоративных сетей VDC для удовлетворения потребностей вашей организации. Например, вы можете изолировать сеть, содержащую конфиденциальную информацию, и создать отдельную сеть, связанную с пограничным шлюзом и подключенную к Интернету.

Для создания изолированной сети:

- На верхней панели навигации щелкните Networking.

- В открывшейся вкладке Networks, нажмите New. Откроется окно создания сети организации.

- На странице Scope выберите ЦОД организации.

- На странице Network Type выберите тип сети Routed.

- На странице Edge Connection выберите шлюз.

- На странице General введите имя сети и CIDR шлюза. Используйте формат network_gateway_IP_address/subnet_prefix_length, например 192.167.1.1/24.

- (Необязательно) На странице Static IP Pools добавьте пулы статических IP-адресов для сети, чтобы зарезервировать один или несколько IP-адресов для назначения виртуальным машинам, которым требуются статические IP-адреса.

- (Необязательно) На странице DNS настройте параметры DNS.

- На странице Ready to Complete нажмите Finish

Сети vAPP #

Виртуальные машины в vApp могут подключаться к сетям vApp (изолированным или маршрутизируемым) и к сетям VDC организации. Вы можете добавлять сети разных типов в vApp для решения нескольких сетевых сценариев.

Виртуальные машины в vApp могут подключаться к сетям, доступным в vApp. Если вы хотите подключить виртуальную машину к другой сети, вы должны сначала добавить ее в vApp.

Просмотр диаграммы сетей vApp #

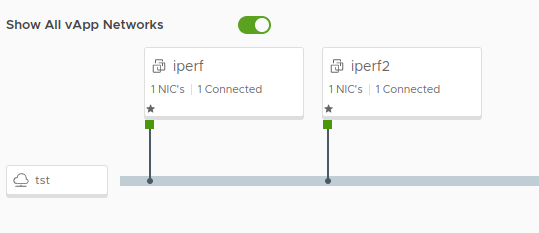

Диаграмма сети vApp обеспечивает графическое представление виртуальных машин и сетей в vApp.

Если vApp содержит более 40 виртуальных машин, диаграмма недоступна.

- На экране Virtual Data Center выберите карточку виртуального центра обработки данных.

- На левой панели выберите vApps.

- В карточке выбранного vApp нажмите Details.

- Перейдите на вкладку Networks Diagram.

Отобразится диаграмма, показывающая, как виртуальные машины подключены к сетям. Знак звездочки обозначает первичную сетевую карту. Если сетевая карта подключена, ее цвет зеленый, если сетевая карта не подключена, ее цвет белый.

Добавление сети в vApp #

Вы можете добавить сеть в vApp, чтобы сделать сеть доступной для виртуальных машин в vApp. Вы можете добавить сеть vApp или сеть VDC организации в vApp.

- На экране Virtual Data Center щелкните карточку VDC, а затем на левой панели выберите vApps.

- На карточке выбранного vApp нажмите Actions и выберите Add > Add Network.

- Выберите тип сети для добавления.

- (Для Organization VDC Network) Выберите сеть виртуального центра обработки данных организации из списка доступных сетей.

- (Для vApp Network) Заполните поля.

- Нажмите Add.

В результате сеть будет добавлена в vApp.

Firewall #

Для управления входящим и исходящим сетевым трафиком вы создаете правила брандмауэра.

- Нажмите Networking на верхней панели навигации, а затем нажмите вкладку Edge Gateways.

- Нажмите на имя шлюза.

- Выберите вкладку Firewall.

- Нажмите Edit Rules.

- Нажмите NEW ON TOP. Новое правило будет добавлено перед выделенным правилом.

- Настройте правило:

- Введите имя;

- переключателем State включите или выключите правило;

- [опционально] в поле Applications укажите профили портов;

- в поле Source выберите группы безопасности или включите переключатель Any Source;

- в поле Destination выберите группы безопасности или включите переключатель Any Destination;

- в поле Action выберите Accept для разрешения трафика, Drop для блокировки трафика без уведомления клиента, Reject для блокировки трафика с уведомлением клиента;

- в поле IP Protocol выберите IPv4 или IPv6;

- включите переключатель Enable logging для включения ведения журнала.

- Нажмите Save.

После создания правил брандмауэра они отображаются в списке. Вы можете перемещать правила вверх, вниз, редактировать или удалять правила по мере необходимости.

Преобразование сетевых адресов (NAT) #

Преобразование сетевых адресов (Network Address Translation или NAT) — это механизм в сетях TCP/IP, позволяющий изменять IP адрес в заголовке пакета, проходящего через EDGE трафика.

При настройке правила SNAT или DNAT на пограничном шлюзе в среде VMware Cloud Director вы всегда настраиваете правило с точки зрения виртуального ЦОД вашей организации.

Возможно создать следующие типы NAT правил:

- SNAT преобразует исходный IP-адрес пакетов, отправляемых из сети VDC организации, во внешнюю сеть.

- NO SNAT предотвращает преобразование внутреннего IP-адреса пакетов, отправленных из виртуального ЦОД организации, во внешнюю сеть.

- DNAT преобразует IP-адрес и, при необходимости, порт пакетов, полученных сетью VDC организации и поступающих из внешней сети.

- NO DNAT запрещает преобразование внешнего IP-адреса пакетов, полученных виртуальным ЦОД организации из внешней сети.

SNAT #

Чтобы предоставить виртуальным машинам доступ к сети интернет создайте source NAT правило.

Для создания SNAT правила:

- Нажмите Networking на верхней панели навигации, а затем нажмите вкладку Edge Gateways.

- Нажмите на имя шлюза.

- Выберите вкладку NAT.

- Нажмите New.

- В появившемся окне:

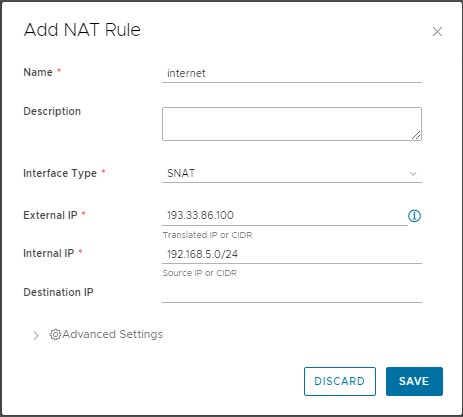

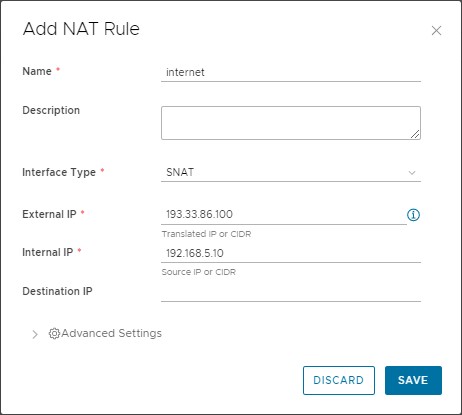

- в поле Name введите имя правила;

- в списке Interface type выберите SNAT;

- в поле External IP введите один из доступных публичных IP адресов (просмотреть доступные публичные адреса можно нажав на пиктограмму «i» справа от поля);

- в поле Internal IP введите IP-адрес или диапазон IP-адресов виртуальных машин, которым требуется доступ в интернет;

- Нажмите Save.

Пример. Предоставление доступа к интернет всем виртуальным машинам в сети 192.168.5.0/24 через публичный адрес 193.33.86.100:

Пример. Предоставление доступа к интернет виртуальной машине с адресом 192.168.5.10 через публичный адрес 193.33.86.100:

DNAT #

Чтобы предоставить доступ к виртуальным машинам из сети интернет создайте destination NAT правило. Указание различных портов позволяет получить доступ к нескольким виртуальным машинам через один адрес.

Для создания DNAT правила:

- Нажмите Networking на верхней панели навигации, а затем нажмите вкладку Edge Gateways.

- Нажмите на имя шлюза.

- Выберите вкладку NAT.

- Нажмите New.

- В появившемся окне:

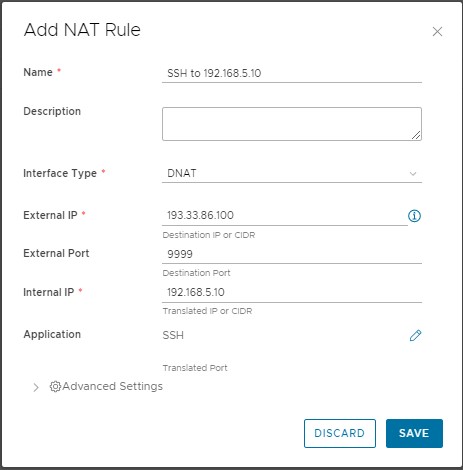

- в поле Name введите имя правила;

- в списке Interface type выберите DNAT;

- в поле External IP введите один из доступных публичных IP адресов (просмотреть доступные публичные адреса можно нажав на пиктограмму «i» справа от поля);

- в поле External Port укажите порт с которого DNAT правило транслирует трафик виртуальной машине. Игнорируется если не выбран профиль порта;

- в поле Internal IP введите IP-адрес виртуальной машины к которой требуется получать доступ из интернета;

- в поле Application выберите профиль порта;

- Нажмите Save.

Внимание! Поле External Port имеет смысл заполнять только при выбранном профиле порта в Application. Если профиль порта не выбран, то поле External Port игнорируется

Пример. Доступ к SSH виртуальной машины с адресом 192.168.5.10 через публичный адрес 193.33.86.100 и порт 9999:

IPsec Policy-Based VPN #

Вы можете настроить подключение между EDGE шлюзом организации и удаленными сайтами. Удаленные сайты должны использовать центр обработки данных NSX-T, аппаратные маршрутизаторы сторонних производителей или шлюзы VPN, поддерживающие IPSec.

VMware Cloud Director поддерживает автоматическое перераспределение маршрутов при настройке IPSec VPN на EDGE шлюзе организации.

Процедура:

- На верхней панели навигации нажмите Networking и перейдите на вкладку Edge Gateways;

- Выберите EDGE шлюз;

- В разделе Services щелкните IPSec VPN;

- Нажмите New;

- В открывшемся окне введите имя в поле Name и нажмите NEXT;

- На вкладке Peer Authentication Mode заполните поле Pre-Shared Key. Ключ должен быть таким же на другом конце туннеля IPSec VPN. Нажмите NEXT;

- В поле IP Addresses раздела Local Endpoint введите один из публичных IP адресов, выделенных вашей организации;

- В поле Networks раздела Local Endpoint введите CIDR хотя бы одной подсети вашей организации;

- В поле IP Addresses раздела Remote Endpoint введите IP-адрес удаленной конечной точки;

- В поле Networks раздела Remote Endpoint введите CIDR хотя бы одной удаленной подсети;

- Нажмите NEXT;

- Нажмите FINISH;

- Чтобы убедиться, что туннель работает, выберите его и нажмите View Statisticts. Если туннель работает, Tunnel Status и IKE Service Status отображаются как Up.

Теперь настройте удаленную конечную точку туннеля IPSec VPN.

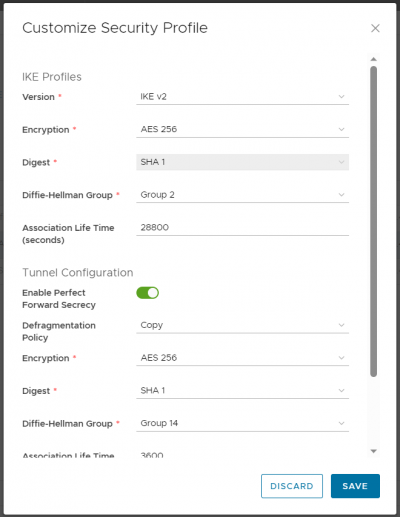

Если вы решите не использовать созданный системой профиль безопасности, который был назначен вашему туннелю IPSec VPN при создании, вы можете настроить его. Для этого:

- На верхней панели навигации нажмите Networking и перейдите на вкладку Edge Gateways;

- Выберите EDGE шлюз;

- В разделе Services щелкните IPSec VPN;

- Выберите созданный IPSec VPN туннель и нажмите Security Profile Customization;

- В открывшемся окне отредактируйте настройки и нажмите SAVE.

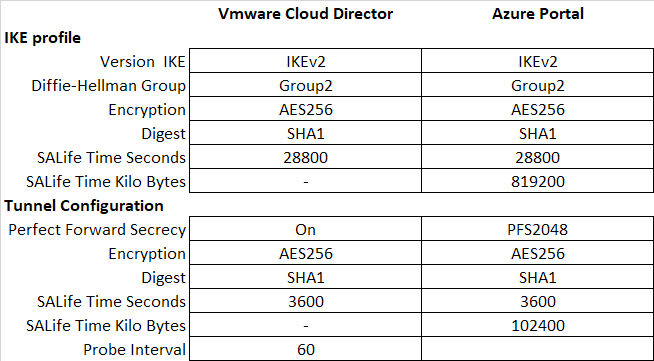

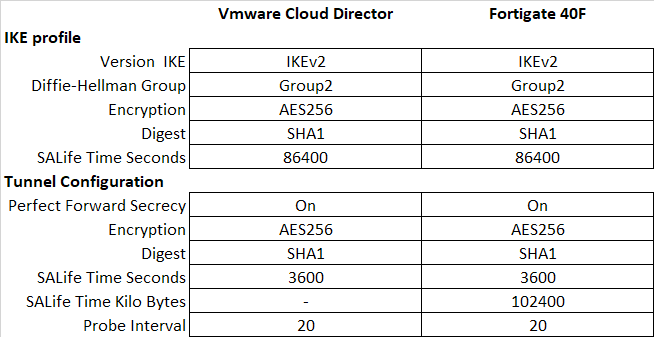

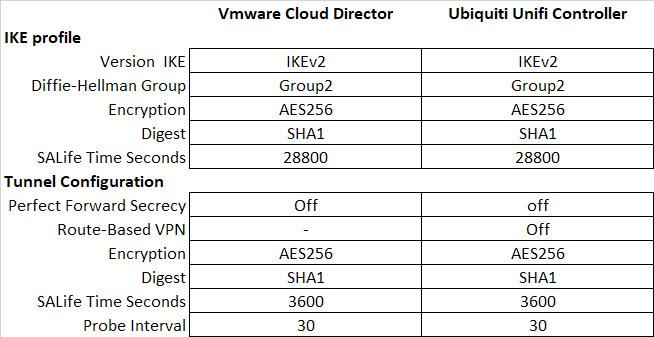

Пример настроек IPSec VPN между порталом Cloud Director и сторонними реализациями